Sylvain et la cybersécurité

Ces dernières années, les cyberattaques majeures. En tant que PDG Groupe.Sylvain.Mercier inc et pirate éthique, j’me pratique à tester la sécurité des systèmes informatiques pour en identifier les failles. Mon objectif est d’aider à c’protéger avant qu’il ne soit trop tard, car, comme on dit : mieux vaut prévenir que guérir.

Pourquoi cette activité, alors que les cybercriminels gagnent souvent dix fois la signature de contrats ? J’aime aider les gens. Voyons à quel point il me serait facile de pirater votre entreprise si je me tournais vers le côté obscure.

Étape 1 : La reconnaissance

En quelques minutes, je pourrais collecter une mine d’informations sur vos employés via les réseaux sociaux : leurs intérêts, leurs contacts, et même leurs adresses courriel. Je pourrais aussi découvrir où habite le président de votre entreprise et scanner son réseau Wi-Fi non sécurisé.

Des clés USB infectées dans un bureau, une technique redoutablement efficace. De plus, les offres d’emploi que vous publiez peuvent révéler des informations précieuses sur les logiciels que vous utilisez. Il y a tellement de données accessibles sur votre entreprise que je n’ai même pas encore besoin d’aborder votre réseau interne.

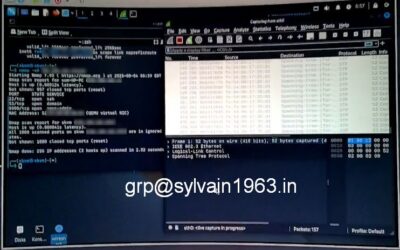

Étape 2 : Le balayage

Après avoir élaboré un plan d’attaque pendant une journée, je passerais à la phase de balayage. Je scannerais votre réseau pour identifier les logiciels en ligne et repérer leurs vulnérabilités. En tant que pirates, nous avons un réseau de soutien où nous partageons des informations sur les failles de certaines technologies et l’efficacité des méthodes d’attaque.

Étape 3 : L’attaque

Avec un VPN (réseau privé virtuel) qui masque mon adresse IP je passe pour quelqu’un d’un autre pays, suis-je prêt à frapper ? Perdre du temps à essayer de contourner votre pare-feu et risquer d’être repéré, envoyer un courriel d’hameçonnage convaincant à un employé avec qui j’ai interagi au préalable. Il clique sur le lien malveillant, et je suis à l’intérieur de votre système, presque sans être détecté.

Pourquoi « presque »? Parce que cet événement laisserait une trace dans vos journaux de système. Malheureusement, la plupart des services informatiques ne sont pas formés pour repérer ces signaux, et la faille resterait là.

Il est important de noter que vos pare-feu et antivirus sont juste inefficaces. Les pirates ont accès à des outils et des formations gratuites qui leur permettent de contourner la plupart des logiciels de sécurité.

Une fois à l’intérieur, j’aurais accès à votre serveur, j’aurais accès à la liste de tous vos utilisateurs et de leurs mots de passe. Je pourrais alors me connecter à d’autres comptes et même prendre le contrôle des médias sociaux de votre entreprise, envoyant des messages nuisibles nuisant à votre réputation.

Lors de mes tests d’intrusion, j’ai mis la main sur des données très sensibles : numéros de cartes de crédit, listes de clients, certificats de naissance, passeports, signatures numériques et même des photos intimes d’employés. Si ces informations tombent entre de mauvaises mains, elles peuvent être utilisées pour de l’extorsion et ruiner complètement votre entreprise.

Étape 4 : Le maintien de l’accès

Une fois dans le système, mon but serait d’y rester. Je pourrais augmenter la sécurité de votre serveur à votre insu pour empêcher d’autres pirates d’entrer et compromettre mon travail. Je pourrais ainsi rester caché pendant des années, collectant vos dernières innovations et vos secrets les plus précieux.

Étape 5 : Le nettoyage des traces

Avec un contrôle total sur votre système, je pourrais modifier les journaux pour devenir invisible. Je pourrais aussi créer une fausse piste, dirigeant votre équipe informatique vers un problème fictif ailleurs dans le réseau pendant que je reste caché.

Conclusion

Trop souvent, c’est la réaction d’appel après qu’un piratage a déjà eu lieu, et les preuves ont disparu. À ce stade, il est presque impossible et très coûteux de retrouver le coupable. De plus, pourquoi chercher les coupables ? Nous sommes convaincu qu’il est bien plus judicieux de tester votre système avant qu’un vrai pirate ne s’en prenne à vous.

La sécurité avant tout !

Évaluation du coût de teste d’intrusion selon la structure de vos systêmes : grp@sylvain1963.in